Si sta diffondendo molto rapidamente Cryptolocker, un virus della categoria denominata ransomware (vedi spiegazione), che giunge normalmente come allegato di mail e che cripta i file del pc infetto ma anche delle cartelle di rete a cui i pc infetto è connesso, chiedendovi poi un riscatto in denaro per avere i vostri dati indietro. Attualmente non ci sono soluzioni certe, l’unica software house di antivirus che ha fatto qualcosa per porre un rimedio è Kasperky (link al tool), anche se le varianti del virus sono molteplici e lo strumento messo a disposizioni da Kasperky funziona solo per alcune ma non per tutte. I dati si possono ovviamente recuperare da Backup, per quelli più attenti e prudenti, sperando che il virus non abbia infettato anche i dischi dove viene fatto il backup !!

La soluzione alla disperata, sempre più frequente, è di pagare (mediante bitcoin: la moneta della rete anonima). Pagare non significa però avere la certezza di riottenere i propri dati perché non sempre la chiave che viene fornita è valida: può essere scaduta oppure il link da cui scaricarla non essere più valido perché il server su cui era stata caricata è sparito o è stato messo nella blacklist da qualche polizia. Per capire meglio di cosa si tratta leggete questi due articoli di cronaca:

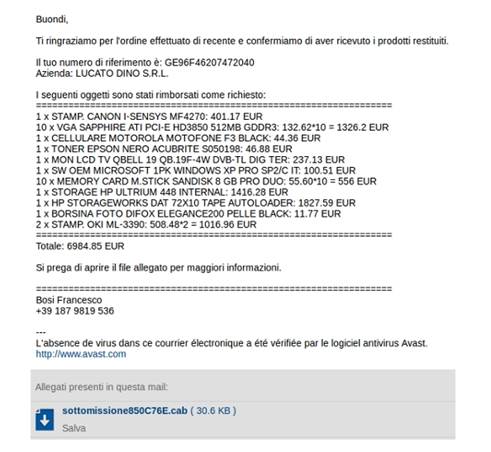

In quest’ultimo articolo la malcapitata ha aperto la mail proveniente da un collega con scritto ALLEGATO URGENTE. Il fatto che la mail con virus giungesse da un indirizzo mail di un collega, per cui non sospetta, è perché il virus ha infettato il pc del collega. Quando il virus si attiva, oltre a criptare files, per diffondersi, spedisce anche mail prendendo gli indirizzi ad esempio da outlook. Un’altro esempio di mail che potreste ricevere è questo:

In questo secondo caso è da osservare che non viene scritto il proprio Nome e Cognome nel saluto ma la mail esordisce con un impersonale Buondì. Un’altra regola principe, che non vale solo per Cryptolocker, è non aprire allegati di mail che esordiscono con un saluto generico. Se si tratta di mail di banche, enti o istituzioni, queste, in genere, esordiscono sempre con un saluto personale per cui vedrete il vostro nome e/o anche il cognome.

Come difendersi quindi ? Semplicemente adottando delle regole nell’apertura degli allegati, che in generale valgono per tutti i virus, cryptlocker compreso. Ecco le mie indicazioni:

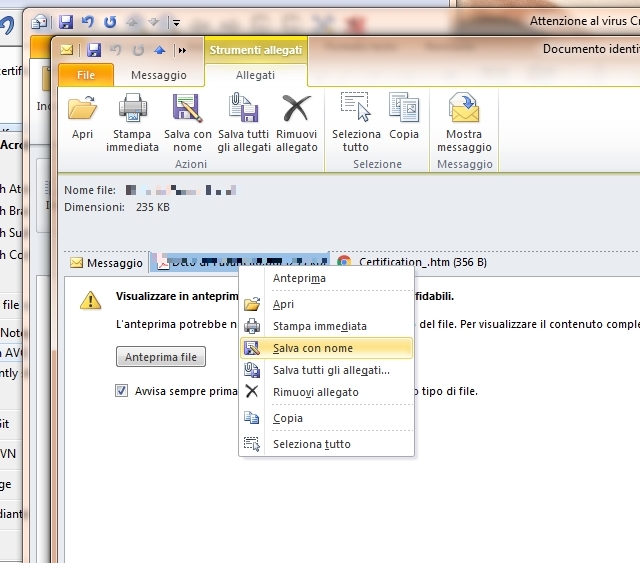

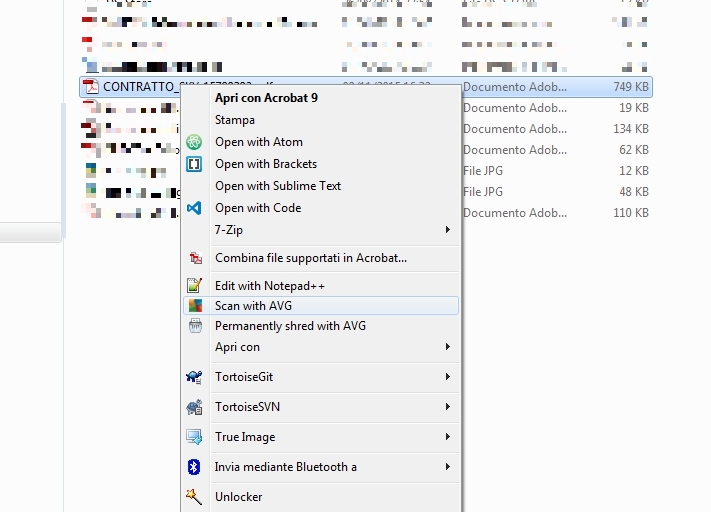

NON aprite DIRETTAMENTI gli ALLEGATI a mail anche se provengono da persone “fidate” ma salvateli su una cartella e poi con il tasto destro fate scansione con l’antivirus del file specifico. Se vi dà minaccia cancellatelo e svuotate il cestino. In più in via precauzionale consiglio, per chi usa Outlook, e ricordando un bug del passato, di togliere l’anteprima dei messaggi mail.

Ecco il breve tutorial che mostra i vari passaggi da seguire in pratica e applicare costantemente:

1. Salvataggio allegato in una cartella (NON SUL DESKTOP createvi una cartella in Documenti e nominatela AllegatiMail)

2. Scansione del singolo file con Antivirus nel caso l’antivirus segnali una qualsiasi minaccia eliminarla.

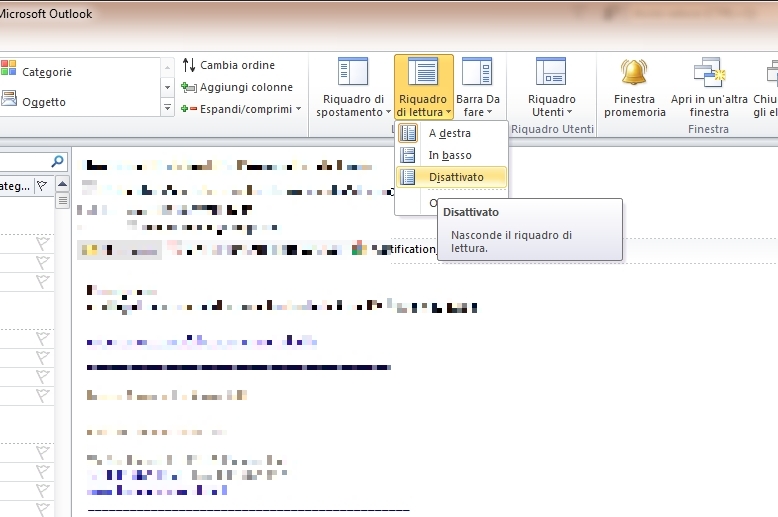

3. Togliete l’anteprima dei messaggi In Outlook